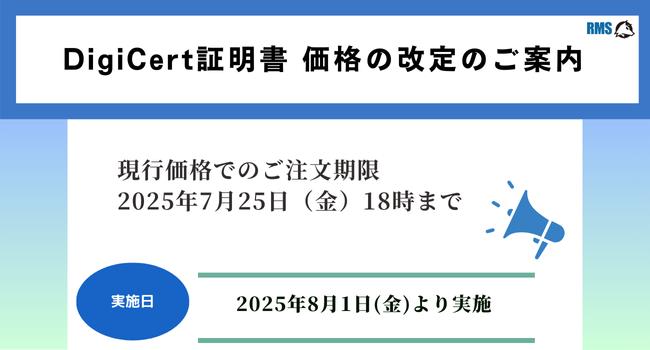

企業がDMARCを セットアップする方法 DMARCとは

VMC 認証マーク証明書 | BIMI/DMARC導入支援 >

関連情報 >

企業が DMARC をセットアップする方法

企業が DMARC をセットアップする方法

企業が認証マーク証明書(Verified Mark Certificate:VMC)を発行できるようになるには、最初にDMARC(Domain-based Message Authentication, Reporting & Conformance)に準拠する必要があります。本書では、DMARCを正しく導入するために必要な手順について詳しく説明します。

DMARCとは

DMARCは、Eメール認証、ポリシー、およびレポートプロトコルで、これによって企業は自社のドメインがなりすましやフィッシング詐欺などに不 正使用されるのを防ぐことができます。

概要

- DMARCは、DNSに保存されるTXTレコードで、Eメールの受信者が受信したメールの信頼性をチェックできるようにします。

- 企業の既存のインバウンド認証プロセスに適合し、メールがメール受信者 の知る送信者と「一致」しているか判断できるようにします。

- 企業は「不信」なメールの処理方法を3つのオプションから選択できます。

- “p = none”(何もしない)

- “p = quarantine”(隔離する)

- “p = reject”(拒否する)

- DMARCが正しく機能するには、事前にSPF(Sender Policy Framework) およびDKIM (Domainkeys Identified Mail)プロトコルがセットアップされている必要があります。

- 企業のDMARCレコードは、既存のインターネットベースの「ツール」 (例えば、valimail.com)から確認できます。

より安全なEメール認証は DMARC で始まる

DMARCの目標は、送信者と受信者が相互に連携を図り、送信者のメール認証の慣例を改善し、受信者が認証されていないメッセージを拒否できるシステムを構築することです。

なぜDMARCなのか?

DMARCを導入することで、企業は4つの重要なメリットを享受できます。

- セキュリティ

Eメールドメインの不正使用をブロックすることで、スパム、詐欺、フィッシングから保護します。

- 可視性

インターネット上の誰が(何が)自分のドメインを使用してEメールを送信しているか、詳細なレポートを取得できます。

- 配信率

配信率が5~10%向上し、EメールにSPAMのフラグが付けられるのを回避します。

- ブランドの保護

アイデンティティをターゲットにした攻撃からブランドを保護します。

顧客の42%は、企業を装った攻撃者によるフィッシング詐欺にあった後、その企業と関わる可能性が低くなります。

SPFのセットアップ方法:

- ドメインからEメールを送信するために使用されるIPアドレスを収集します。

- Webサーバ

- 社内メールサーバ

- ISPのメールサーバ

- サードパーティーのメールサーバ

- 送信側ドメインと非送信側ドメインの両方のリストを作成します。

- テキスト編集プログラム(Notepad ++、Vim、Nanoなど)を使用 して、各ドメインのSPFレコードを.txtで作成します。

例1: v=spf1 ip4:1.2.3.4 ip4:2.3.4.5 ip4:x.x.x.x -all

例2: v=spf1 ip4:1.2.3.4 ip4:2.3.4.5 include:thirdparty.com -all

- SPFをDNSに公開します。

DNSを管理している場合は、SPFテキストを含む新しいTXTレコー ドを追加するだけです。

DNSを管理していない場合は、レコードを追加するようサーバ管理者に依 頼します。

- DNSにレコードが追加されたら、SPFチェックツールを使用して確認します。

SPFとは?

未承認の送信者による詐欺行為に遭わないようにします。

SPFは、ドメインベースのEメール認証のコンセプトを開拓した規格です。

ドメイン所有者がそのドメインを名乗ってEメールを送信することを認めたサーバのIPアドレスを承認することでなりすましを防ぎます。

リストにないIPアドレスのメールサーバがそのドメインを使用してメールを送信しようとした場合、SPF認証に合格しません。

DKIMのセットアップ方法:

- DKIMセレクターを選択します。

これは、単純なユーザー定義のテキスト文字列で、ドメイン名に追加され、DKIM公開鍵(「standard」など)を識別するために使用します。

例: “standard._domain.example.com” = ホスト名 - 送信側ドメインと非送信側ドメインの両方のリストを作成します。

- テキスト編集プログラム(Notepad ++、Vim、Nanoなど)を使用 して、各ドメインのSPFレコードを.txtで作成します。

例1: v=spf1 ip4:1.2.3.4 ip4:2.3.4.5 ip4:x.x.x.x -all

例2: v=spf1 ip4:1.2.3.4 ip4:2.3.4.5 include:thirdparty.com -all

- ドメイン用の公開鍵/秘密鍵ペアを生成します。

- Windowsユーザーは、PUTTYGenを使用できます。

- Linux、Macユーザーは、ssh-keygenを使用できます。

- 新しいTXTレコードを作成して公開します。

DNS管理コンソールから、前述の鍵ペアの公開鍵を使用して新しいレコードを作成します。

例: v=DKIM1; p=YourPublicKey

DKIMとは?

送信中にEメールが改ざんされるのを防ぐ

DKIMは、公開鍵/秘密鍵暗号を使用して、Eメールメッセージに署名するためのメール認証基準です。

DKIMを使用して、EメールがDKIM鍵の関連付けられたドメインから送信されたこと、さらに送信中に変更されていないことを確認します。

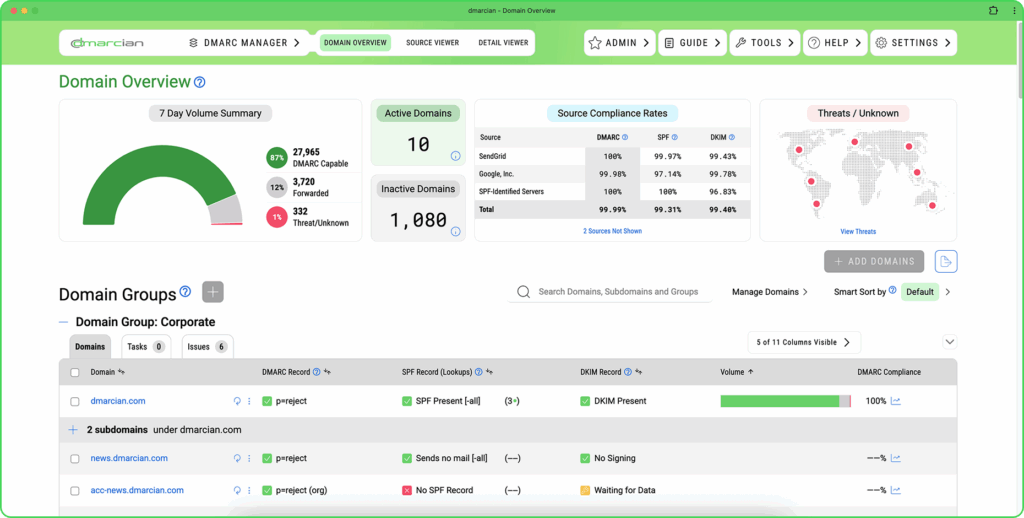

DMARC監視モードのセットアップ

- SPFとDKIMが正しくセットアップされていることを確認します。

- DNSレコードを作成します。

DMARC “TXT”レコードの名前は、「_dmarc.your_domain.comのようにする必要があります。

例: “v=DMARC1;p=none; rua=mailto:dmarcreports

@your_domain. com”

ドメインのDNSを管理している場合は、SPFやDKIMレコードと同様に「p=none」(監視モード)のDMARCレコードを作成します。

DNSを管理していない場合は、DNSプロバイダーにDMARCレコー ドの作成を依頼します。 - DMARCチェックツールを使用してDMARCレコードをテストします。

注意:通常、レプリケーションに24~48時間掛かります。

DMARCチェックツール

DMARC監視モードとは?

ドメインから何が送信されているかを可視化できます。

レポートモードにすると、ドメイン所有者はそのドメインに関するEメールのトラフィックを含むDMARCレポートを確認できます。

このレポートでは、DMARCが完全な適用モードになったときに、隔離または拒否される可能性のある失敗メッセージを識別します。さらに、DMARCレポートには、監視対象のドメインからEメールを送信しているすべてのシステムとサービスに関する情報が表示されます。

注意:監視モードでは、どのレベルの適用もできません。認証に失敗したメールは正常に配信され、DMARCの実装中に潜在的な混乱を回避できます。

DMARC .TXTレコードに使用される一般的なタグ

| タグ名 | 必須/省略可 | 意味 |

|---|---|---|

| V | 必須 | プロトコルのバージョン |

| P | 必須 | プロトコルのバージョン |

| PCT | 省略可 | フィルターの対象になるメッセージの割合(%) |

| RUA | 省略可 | 集計結果のレポートURI |

| SP | 省略可 | そのドメインのサブドメインに関するポリシー |

DMARCレポートが提供するのはどのような情報か?

このレポートは、どれだけ多くの詐欺メッセージがそのドメインを使用しているか、そのメッセージの送信元はどこか、さらに DMARCの「隔離」または「拒否」ポリシーによって阻止されたかどうかをドメイン所有者に示します。

各受信者からのレポートは、XMLファイルで、次のフィールドで構成されています。

- 各IPアドレスからのメッセージ数

- これらのメールがDMARCポリシーによってどのように処理されたか

- これらのメッセージに対するSPFの結果

- これらのメッセージに対するDKIMの結果

XMLレポートは表示できますが、そのままでは不便です。

ドメイン所有者は、Valimailまたはその他のDMARCサービスプロバイダーの DMARCレポートプロセッサを使用してください。

DMARCレポートを使用する 4つの方法

適用を開始する前に適切なベースラインを取得します。

- 不適切とマークされたトラフィックを識別します。

- DMARCによって不適切のフラグを付けられた適切なEメールを探します。適用を開始すると、ポリシーによっては、これらのメールが「拒否」または「隔離」される可能性があります。

- 不適切というフラグが付けられたEメールの正当性を明確にするために、可能性のあるシステム/アプリケーションの所有者と連絡を取ります。

- 必要に応じて、これまで含まれなかった正当なIPアドレスの許可リストを作成しSPFレコードを更新します。

適用する前にDMARCレポートを使用して環境を整える

DMARCレポートの分析には時間が掛かります。しかし、ドメイン所有者が送信者を見過ごしたり、誤認したりした場合、DMARCポリシーが適用に設定された時点で「正当」なメールをブロック(「隔離」または「拒否」)する可能性があり、その結果さらに時間のかかる問題が発生して、業務を妨げることになるかもしれません。

その代わりに、DMARCの適用を開始する前にいくつかの内部タスクを行うことをお勧めします。

- DMARCレポートで特定されたすべてのEメール送信者と関係者から指摘された他のすべての送信者のリストを作成します。

- 各サービス/Eメール送信者の所有者を特定します。

- 送信サービスを、承認、未承認、悪意があるのいずれかに分類します。

- DMARCレポートに表示されない可能性のある送信者が他にもいる かどうかを関係者の協力を得て特定します。

- 新しい送信者を識別するたびに、関係者に連絡します。

- 新しく正当なEメール送信者のIPアドレスが見つかるたびに、SPF レコードを更新します。

適用前コミュニケーションの推奨

より良い導入のための5つのヒント

- 関係者と共有する実装ポリシーを文書化する。

- DMARCレポートの解析・分析を専門家に委託する。

- DMARCレポートから得た新しい結果は使用可能になり次第通知する。

- 内部プロジェクトとしてDMARCの実装を開始する。

- 経営陣をプロジェクトのメインスポンサーにする。

DMARCを監視モードにしておく期間は?

この期間は、企業ごとに異なります。一般に、大規模な企業の方が小規模な企業よりも長い時間が掛かります。数週間から数か月の計画を立てましょう。

リストが完成し、承認された送信者がすべてマッピングされて、十分な情報が得られたら、検疫フェーズに移行する準備ができています。

DMARCポリシーを「QUARANTINE(隔離)」に設定する

検疫モードをオンにすると、認証に失敗したメッセージは隔離されます。

通常、このメッセージはユーザーのスパムフォルダーに送られます。

DMARCの検疫の適用をセットアップする方法

- DNSサーバにログインし、DMARCレコードを検索します。

- 目的のドメインに関するDMARCレコードを開き、ポリシーを「p=none」から「p=quarantine」に更新します。

例:“v=DMARC;p=quarantine;pct=10;

rua=mailto:dmarcreports@ you_domain.com” - フラグ「pct」(フィルターの対象になるメッセージの%)を追加します。10%から始めることをお勧めします。

- フィルターされるメッセージの割合を徐々に上げていき、より安心できるようになってきたら、「pct=100」(100%)にします。

注意:BIMおよび認証マーク証明書標準を満たすには「pct=100」にする必要がありますが、独自のポリシーは「隔離」または「拒否」にすることができます。

フラグの働き:

- 「p=none」以外のポリシーが指定されている場合、そのポリシーは「pct」フラグの割合に適用されます。

- 次に制限の少ないポリシーが残りに適用されます(例えば、 「p=quarantine」および「pct=10」のDMARCレコードの場合、失敗したトラフィックの10%は隔離され、他の90%は正常に配信されます)。

企業に合わせてDMARCをセットアップする方法

フィルタリングが100%に到達したら、適用の最高レベルである「P=REJECT」に移行する準備ができています。

DMARCポリシーを「REJECT」に設定する

DMARCの拒否ポリシーのセットアップ方法

- DNSコンソールを使用してDMARCレコードを開きます。

- 「p=quarantine」から「p=reject」に変更します。

例: “v=DMARC;p=reject;pct=100;

rua=mailto:dmarcreports@you_ domain.com - レコードを保存します。

ヒント:正当なEメールが拒否されたり削除されたりしないことを保証するために、この段階で監視を続けていることが特に重要です。

拒否ポリシーはEメールにどのように作用するのか?

DMARCチェックに失敗したすべてのメッセージ(認証されないEメー ル)は、ブロック/削除され、メールの受信者がそのコピーを受け取ったり、削除されたことに気づくことはありません。